8 Zeichen sind gefühlt seit 20 Jahren nicht mehr "sicher"

Die beiden Gründe, warum die meisten Passwörter nicht geknackt werden per Bruteforce ist, weil

1.) Es nicht versucht wird weil der Passwortinhaber bzw. das hinter dem Passwort zu belanglos ist

2.) Weil die meisten Onlineservices nur eine kleine Zahl an Versuchen zulassen bzw. die Passwortdatei nicht offline zugänglich ist.

Aber wer einen direkten Zugang (mit unbegrenzten Versuchen und ohne Zeitverzögerung) hat kann seit Ewigkeiten 8-stellige Passwörter in zumutbarer Zeit knacken, auch mit normalen Heim-PCs.

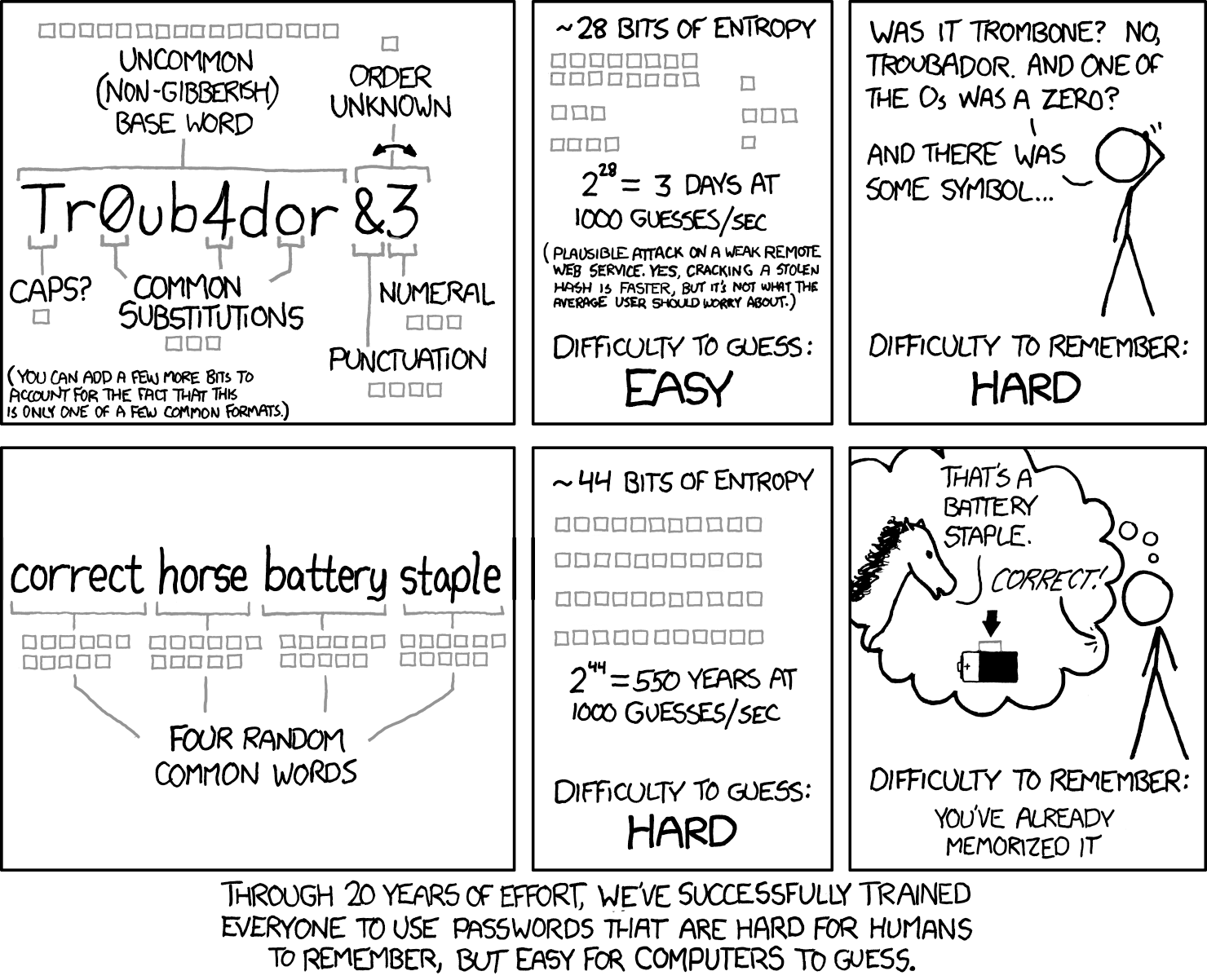

Den Hinweis, lieber lange als komplizierte Passwörter zu knacken hat XKCD vor langer langer Zeit schon hübsch dargestellt:

xkcd.com

Leider hat man den Leuten jahrzehntelang erzählt sie sollen sich komplizierte Passworter ausdenken, viele Policies erwarten noch heute Sonderzeichen, Zahlen, Groß-/Kleinschreibung usw. - obwohl das alles Quatsch ist wenn das Passwort nur lang genug ist (und in keinem Wörterbuch steht).

2) ist der entscheidende Faktor: Es muss einem Angreifer unmöglich gemacht werden, mehr als ein paar dutzend geratene Zeichenkombinationen überhaupt auf Richtigkeit prüfen zu können. Dann ist selbst eine 4-stellige Pin relativ sicher. Wenn die Versuche eines Angreifers dagegen nur durch seine Rechenleistung beschränkt sind, beispielweise weil verschlüsselte Inhalte mit konkreten Inhalten frei heruntergeladen werden konnten, dann braucht es sehr viel mehr als nur acht Stellen.

Bezüglich des bekannten XKCD-Comics möchte ich aber mal eins sagen:

Das ist einer der ganz wenigen Fälle, in denen Munroe seine Hausaufgaben nicht gemacht hat.

Die Mächtigkeit eines Passworts definiert sich nicht aus dem Speicherplatz, den es einnimmt, sondern aus der Zahl der Möglichkeiten, die es annehmen könnte. Nur wenn man komplett freien Binärcode verwend, ist beides identisch – aber 2^44 Bit ASCII-Code ermöglichen nicht 2^44 Buchstabenkombinationen, denn ASCII besteht überwiegend nicht aus Buchstaben. Vieles lässt sich nicht einmal tippen. Ein Level darüber gilt das gleiche für Buchstaben versus Wörter: Nur wer "trzmq" genauso bereitwillig nutzt, wie "horse", der kann von einer Zufallskombination aus fünf Buchstaben sprechen. Wer leicht merkbare Wörter nutzt, arbeitet dagegen mit Wörtern. Und wenn es auch noch einfache Wörter sein sollen, sind die ziemlich leicht zu erraten. Die meisten Menschen bestreiten ihren Alltag mit 1.000 Wörtern oder weniger, mit ein paar Fachbegriffen liegt der aktive Wortschatz vielleicht bei 2.000 Zeichen. Sehr viel mehr können wir zwar verstehen, müssen aber erstmal aktiv nachdenken und/oder sind uns bei der Schreibweise unsicher – sowas kann ein Angreifer bei Passwörter ausklammern. Muss er verschieden Fachvokabulare als in Betracht ziehen, ergeben sich vielleicht 5.000 Möglichkeiten je Stelle = Wort in einem typischen Passwort, nehmen die Leute eher naheliegendes, blieben 1.000 oder weniger.

"correcthorsebatterystaple" gehört ziemlich sicher in letztere Kategorie und hat demnach

keine Entropie von

121.987.944.123.281.928.470.243.645.070.630.000.000.000 (2^44 Bit, Soweit es mir der Windows-Rechner anzeigt^^)

wie behauptet. Es kommt auch nicht gemäß der enthaltenen Buchstaben auf

236.773.830.007.967.588.876.795.164.938.470.000 (= 26^25)

Die meisten Passwortersteller werden auch nicht die von "4 beliebige Wörter aus dem Oxford" schaffen, also nicht

835.210.000.000.000.000.000 (= 170.000^4)

Stattdessen ist für eine Sammlung von intellektuellen Nutzern eine Entropie von

625.000.000.000.000 (5.000^4)

zu prüfen und bei Personen mit eher umgangsprachlicher Ausdrucksweise

1.000.000.000.000 (1.000^4)

Das ist 27 Größenordnungen weniger als im Comic behauptet und ein Brute-Force-Angriff würde statt Milliarden von Jahren nur Sekundenbruchteile erfordern. Zum Vergleich: 8 Stellen inklusive Ziffern und Satzzeichen des deutschen Tastatur-Kernlayouts (diakritische Zeichen nicht mitgezählt) kommt immerhin auf

7.837.433.594.376.961 (92^8)

Möglichkeiten

– ist also mehrere tausend Mal sicherer als Pferde, die Batterien stapeln. Zumindest wenn man bereit ist, auch mal ein Pipe oder eine geschweifte Klammer statt ein Ausrufezeichen einzubauen. Mit in (Online-)Texten anzutreffende Zeichen (_/+...) kann man immerhin von

1.235.736.291.547.681 (77^8)

ausgehen.

Korrektur: Keine Ahnung wieso, aber einen Tag später ist 2^44 eine viel kleinere Zahl.^^ Nämlich

17.592.186.044.416

Die Grundüberlegung zur Passwortstärke hat aber Bestand.

Das scheitert oft daran, dass Seiten eine Obergrenze für Zeichen setzen - ein PW beispielsweise maximal 63 Stellen lang sein darf oder noch weniger.

Selbst wenn sie es annehmen: Es wäre nicht das erste Mal, dass nur ein Teil davon gespeichert wird.

Achtung bitte nicht lachen:

Ein Freund von mir stiefelt in die Sparkassenfiliale seiner Wahl und bestellt einen neuen TAN-Generator, weil der Alte den Geist aufgegeben hat.

Die Bedienung am Schalter sagt, das sei ja gar nicht nötig, er könnte ja die App benutzen und darüber 2FA nutzen. Daraufhin antwortet er, das er aber das Banking auch über das Handy macht und daher den Generator als 2FA benötigt. Daraufhin wird er mit Fragezeichen angeguckt und ihm wird gesagt, aber das sei doch trotzdem 2FA, weil das ja unterschiedliche Apps sind...

*omg*

Diese App-Lösungen kombinieren in der Regel den Faktor "hat das Smartphone" und "kennt ein Passwort" oder ähnliches. Der Rückkanal für sich ist, auch beim TAN-Generator, kein zweiter Faktor, sondern dient nur der Kontrolle um Re(p)lay-Attacken zu verhindern. Bei rein Web-basierten Lösungen konnten Angreifer zuvor eine real laufende Session highjacken und einfach eine ihnen genehme Überweisung ausführen lassen. Darauf, dass die Apps dagegen sicher sind, würde ich auch nicht wetten – "ING-DiBa-App" ist für Hacker zumindest schon mal ein wesentlich kleineres Ziel als "Internet Explorer" und da auch schwerer angreifbar, da man dort keine Plug-Ins von Drittanbietern installieren oder damit fremde Webseiten besuchen kann.

Die viel größere Gefahr bei "ich mach alles mit meinem Smartphone"-Nutzern ist meiner Meinung nach die Gegenrichtung:

Das Smartphone dient nicht nur als einziger Zugangsfaktor zum Online-Banking und damit für sämtliche denkbaren Bestellvorgänge, sondern auch als Log-In-Kriterium für sämtliche Shopaccounts, die ohne explizite Überweisung auskommen, als Bezahlsystem im Laden, als Aktivierungs-Feedback-Loop um neue Zugänge für irgend eine der genannten Funktionen einzurichten, als einziges Kommunikationswerkzeug für alle Kontaktmöglichkeiten zu Bank, Händlern und Telekommunikationsanbieter und teilweise auch noch als Auto- und Haustürschlüssel. Als Recherchetool und einzige Kontaktmöglichkeit zu Freunden, die Helfen könnten, sowieso und künftig auch als Perso.

Was, wenn das kaputt oder verloren geht respektive verloren gegangen wird?

Kein Geld, keine Zugänge, keine Möglichkeit seine Identität gegenüber irgendwem zu beweisen, um Geld oder Zugänge wiederherzustellen. Und zunehmend weniger die Fähigkeit, seinen Alltag auch nur ein paar Tage ohne zu gestalten.

die Passwörter der meisten Menschen hätte jeder Dumme in der Regel

die Passwörter der meisten Menschen hätte jeder Dumme in der Regel